Mot de passe : les règles à suivre

Nombre d’articles de presse évoquent la disparition des mots de passe et leur remplacement par des solutions biométriques. Toutefois, ces dernières étant très souvent expérimentales, chères et juridiquement très contraignantes, leur mise en œuvre, du moins dans les petites entreprises, n’est pas pour demain. Les dirigeants comme leurs collaborateurs doivent donc faire en sorte que les mots de passe qu’ils utilisent quotidiennement remplissent bien leur rôle de cerbère.

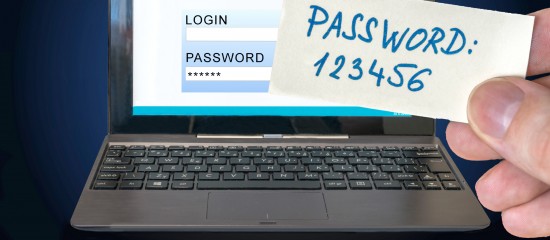

Du cerbère à la passoire

Nous le savons tous, gérer ses mots de passe n’est pas une mince affaire, d’autant qu’avec le développement d’Internet, tout un chacun se doit de retenir autant de sésames qu’il détient de comptes sécurisés (intranet de l’entreprise, accès serveurs, comptes clients professionnels et personnels, réseaux sociaux…). La tentation est donc forte de choisir des suites alphanumériques simples à retenir. À en croire le dernier classement réalisé par SplashData, les mots de passe les plus utilisés en 2014 par les internautes n’étaient autres que « 123456 », « password » et « 12345 », c’est tout dire ! Evidemment, ces termes simples, pour ne pas dire simplistes, sont les premiers qui vont être testés par les pirates.

Les techniques des hackers

Pour casser un code, les hackers peuvent utiliser plusieurs méthodes. Par exemple, ils vont s’appuyer sur un programme qui va générer des codes de manière aléatoire et réitérer des tentatives d’accès jusqu’à ce qu’il tombe sur le bon mot de passe. Cette technique rustique ne fonctionne pas sur les systèmes n’acceptant qu’un nombre d’essais limité, mais ces derniers ne sont pas légion dans les entreprises. Une autre méthode consiste à répéter des tentatives de connexion en utilisant des termes trouvés dans différents dictionnaires. Enfin, dans le cadre d’attaques plus personnalisées, les hackers vont tout simplement recueillir des données personnelles sur la victime (date de naissance, nom des enfants…) pour tenter de découvrir son ou ses mots de passe. Pour limiter les risques de réussite de ces tentatives d’intrusions, l’Agence nationale de la sécurité des systèmes d’information (Anssi), dans son Guide des bonnes pratiques de l’informatique émet différentes préconisations.

Compliqué et mémorisable

Pour l’Anssi, un bon mot de passe doit être composé de 10 à 12 caractères de type différent (lettres, chiffres, caractères spéciaux, majuscules, minuscules). Bien entendu, la chaîne de signes ainsi formée ne doit pas avoir de lien avec la vie privée de son utilisateur et ne doit pas être présente dans un dictionnaire (donc ne doit avoir aucun sens). Afin de parvenir à créer un tel mot de passe et à s’en souvenir, l’Anssi préconise deux méthodes. La méthode phonétique « J’ai acheté 5 CD’s pour cent euros cet après-midi » : ght5CDs%E7am, et la méthode des premières lettres : « Les 12 salopards et César et Rosalie sont mes deux films préférés » : l12seCeRsmdfp.

En outre, l’Anssi rappelle qu’il est dangereux d’utiliser le même mot de passe pour plusieurs comptes. A minima, elle conseille de choisir un mot de passe spécifique au moins pour les services les plus sensibles (messagerie professionnelle, accès réseaux, services bancaires en ligne…). Quant aux systèmes de mémorisation des mots de passe présent notamment sur les navigateurs Internet, elle en déconseille l’usage.

Une gestion centralisée

La gestion des mots de passe ne doit pas peser sur les seuls collaborateurs, mais doit s’inscrire dans une politique de sécurité de l’entreprise. Ainsi, les règles de choix des mots de passe comme leur durée de vie doivent être définies pour tout le monde. Et le bon suivi de ces principes doit être régulièrement contrôlé. Idéalement, des réunions d’information pourront être organisées pour sensibiliser l’ensemble des collaborateurs sur l’intérêt de sécuriser les données de l’entreprise, mais également afin de partager les expériences de chacun et ainsi d’élaborer des solutions plus efficaces et consensuelles.